En un mundo donde la información es poder, los hackers éticos emergen como uno de los entes anónimos imprescindibles de la era digital. A diferencia de sus contrapartes maliciosas, estos “guardianes en la sombra” utilizan sus habilidades para proteger y no para perjudicar. Esta disciplina que se balancea en la delgada línea entre la legalidad y el ingenio, es esencial para la seguridad de nuestras redes y sistemas informáticos.

El trabajo de estas personas consiste cada día en estar siempre un paso adelante, pensando tal cual como lo haría un atacante real. Para ello deberán realizar constantes pruebas de penetración autorizadas para encontrar y arreglar vulnerabilidades antes de que personas malintencionadas puedan explotarlas. Su objetivo es ayudar a las organizaciones a mejorar varios aspectos, asegurando que sus sistemas y datos estén protegidos contra posibles amenazas, así como siendo una piedra angular del sistema de ciberseguridad que debe ser implementado en cada una de estas. Es una práctica legal y ética que requiere seguir ciertas pautas, como obtener autorización previa, documentar todas las acciones realizadas durante las pruebas, mantener la confidencialidad y no causar daño a los sistemas evaluados.

Las pruebas de penetración, ampliamente difundidas como “pen test”, pueden ser de diferentes tipos, como pruebas de caja blanca, caja negra o caja gris, dependiendo del nivel de conocimiento previo sobre el sistema que se tiene antes de realizar la prueba. Además, pueden enfocarse en distintos aspectos de la seguridad, como la infraestructura física, red, aplicaciones web, entre otros.

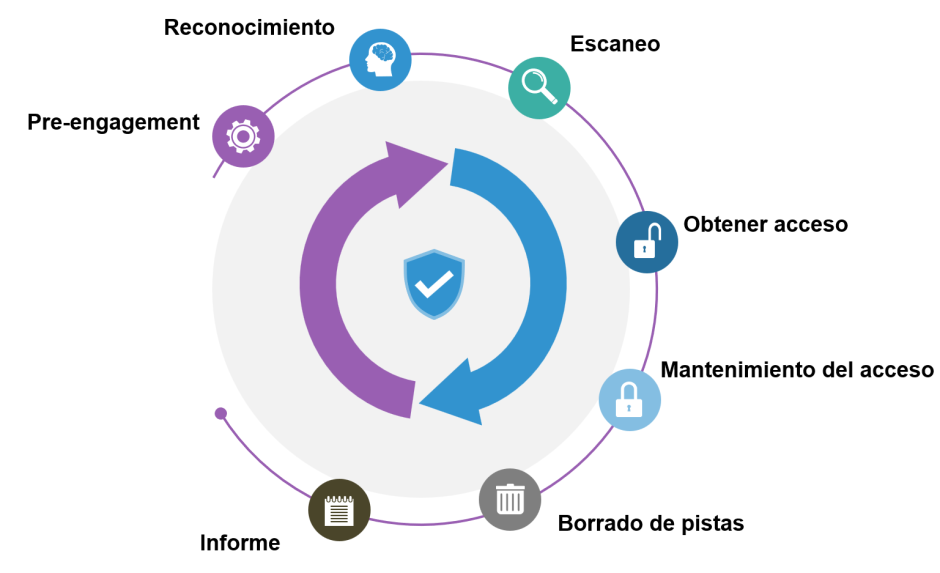

Su ciclo de vida generalmente sigue una metodología estructurada en varias fases para realizar pruebas de penetración y auditorías de seguridad de manera organizada y profesional. Estas fases son:

- Pre-engagement: Se establecen los objetivos, el alcance del proyecto y las obligaciones y responsabilidades entre el hacker ético y el cliente.

- Reconocimiento: Se recopila información sobre la organización objetivo, como los sistemas, redes y empleados, sin interactuar directamente con el objetivo (reconocimiento pasivo) o interactuando directamente (reconocimiento activo).

- Escaneo: Utilizando la información recopilada, se emplean herramientas para obtener datos más detallados y identificar vulnerabilidades específicas.

- Obtener acceso: Se intenta acceder al sistema o red objetivo para identificar el nivel de privilegios y encontrar vulnerabilidades explotables.

- Mantenimiento del acceso: En esta fase, se intenta mantener el acceso a los sistemas o redes comprometidos para asegurar un camino de regreso en el futuro.

- Borrado de pistas: Se eliminan evidencias de la prueba de penetración para evitar la detección.

- Informe: Se documentan los hallazgos y se hacen recomendaciones al cliente en un informe final.

La formación en esta área del conocimiento prepara a los futuros profesionales de la ciberseguridad con las herramientas y habilidades necesarias para combatir y prevenir las amenazas presentes en el entorno digital. Muchas veces, sólo son capaces de emplear medidas preventivas para obstaculizar a los hackers malintencionados y, cuando un usuario malintencionado consigue acceder a un sistema o una red restringida, estos ejercen un papel de control de daños. Los expertos de sombrero blanco transmitirán a la organización contratante los riesgos o vulnerabilidades de seguridad detectados, junto con su gravedad, y ofrecerán posibles soluciones que puedan emplear para eliminar o reducir estos riesgos. Sin dudas estos brindan la posibilidad de desempeñar un papel más ofensivo en la protección de los sistemas y redes informáticas.

Aunque hoy día la mayoría de las organizaciones cuentan con profesionales de la ciberseguridad a tiempo completo, los hackers éticos certificados pueden considerarse como una medida adicional de seguridad o como auditores de ciberseguridad. El objetivo de estos es mejorar la seguridad del sistema/red, no dañar o robar a la empresa que los contrató. Por otra parte, las tendencias actuales en este sentido reflejan los desafíos y avances tecnológicos relacionados con la seguridad de la información. Algunas de estas tendencias incluyen:

- Actualizaciones de seguridad insuficientes: La necesidad de mejorar las prácticas de actualización de seguridad para proteger contra vulnerabilidades conocidas.

- Denegación de servicio distribuida (DDoS): Los ataques DDoS siguen siendo comunes, y los métodos para mitigarlos están en constante desarrollo.

- Descifrado de contraseñas: Las técnicas para descifrar contraseñas están evolucionando, y con ellas, las medidas para protegerlas.

- Dispositivos de inyección de programas malignos: La creación y detección de hardware y software malicioso es un área de interés creciente. Solo para ilustrar el problema que esto representa en el 2023 se bloquearon 1.3 millones de malware según los laboratorios de Kaspersky.

- Inteligencia Artificial: La IA se está utilizando cada vez más para mejorar las capacidades de hacking ético y para desarrollar sistemas de defensa más sofisticados.

- Ingeniería social y phishing: Los ataques de ingeniería social siguen siendo una amenaza significativa, y los hackers éticos están desarrollando nuevas estrategias para combatirlos. En el 2023 se detectaron en Cuba más de 320 000 ataques de phishing, el valor más alto se produjo el 19 de octubre bloqueando un total de 6000 intentos de esta amenaza.

- Vulnerabilidades remotas causadas por COVID-19: La pandemia ha llevado a un aumento del trabajo remoto, lo que ha creado nuevos desafíos de seguridad que los hackers éticos deben abordar.

- Tecnologías disruptivas prácticamente inexploradas: A medida que emergen nuevas tecnologías, también lo hacen nuevas vulnerabilidades, y los hackers éticos deben estar preparados para enfrentarlas.

Estas tendencias muestran que el campo del hacking ético está en constante evolución, adaptándose a las nuevas tecnologías y amenazas para mantener la seguridad en el ciberespacio.

Información de Cubadebate