Hoy mis estimados lectores vengo hablarles acerca de una de las amenazas que hoy día representa un riesgo importante en las empresas. Me refiero al Malware como servicio (MaaS según su acrónimo en idioma inglés). Según la literatura científica existen muchas definiciones relacionadas con el tema, aunque de forma general MaaS es un modelo de negocio en el que los ciberdelincuentes ofrecen acceso a software malicioso, así como la infraestructura y recursos necesarios para realizar ciberataques a cambio del pago de una tarifa previa. MaaS es una variación maliciosa del modelo de software como servicio (SaaS) que ha ido evolucionando en los últimos años.

Como en otros casos de los que ya hemos conversado, los desarrolladores y distribuidores de malware de igual forma no perdieron tiempo en explotar la pandemia de Covid-19 para sus propios objetivos maliciosos. Para el año 2020, el número de nuevas muestras de software malicioso en el mundo casi se duplicó en comparación con 2019, según el Informe de tendencias sobre vulnerabilidades y amenazas de Skybox publicado en 2021. Lo más preocupante es que los ciberdelincuentes también se están volviendo más inteligentes. En lugar de simplemente confiar en una mayor cantidad de amenazas, también están aprovechando las innovaciones tecnológicas para hacer crecer sus organizaciones criminales y generar nuevas fuentes de ingresos.

El MaaS permite prácticamente a cualquier persona con unos conocimientos mínimos y a cambio de pagar una tarifa, hacerse con un kit de malware listo para ser utilizado, de ahí que sean catalogados por varios investigadores que son muy peligroso. Estos kits de malware pueden incluir diferentes tipos de amenazas, como troyanos, ataques de denegación de servicios, secuestro de datos, spyware, entre otros. El MaaS también proporciona actualizaciones y soporte técnico a sus clientes, lo que hace que esto se convierta en una tarea más difícil de detectar y eliminar.

Hoy día esto representa una gran amenaza para la seguridad de las empresas y los usuarios, ya que facilita el acceso a herramientas maliciosas sofisticadas. Según estimaciones recientes se prevé que la ciberdelincuencia se dispare en los próximos años y que su costo anual de destrucción se triplique en 2027 con respecto al pasado año.

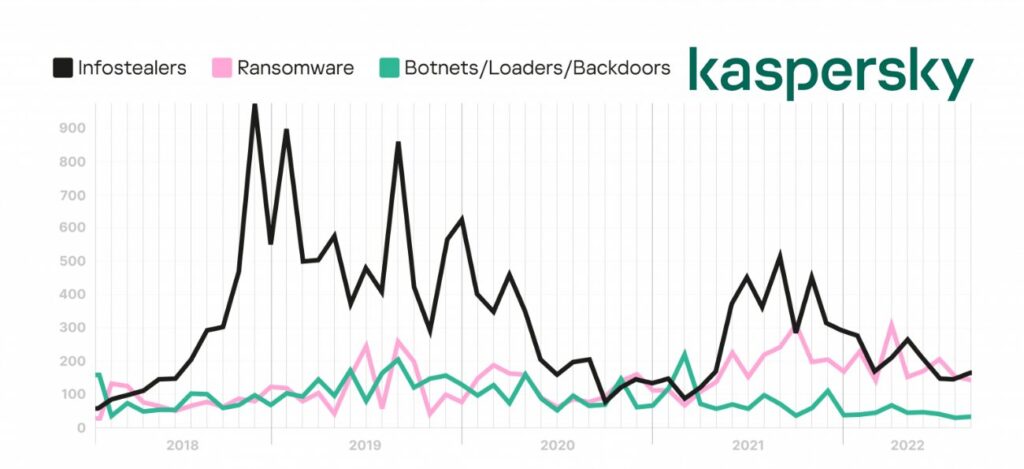

Según un estudio realizado por Kaspersky correlacionando datos de varias fuentes, se identificaron 97 familias propagadas por el modelo MaaS desde 2015 y estas se desglosan en cinco categorías según su finalidad: ransomware (secuestro de datos), infostealers (ladrón de información), malware loaders (cargadores de software malicioso), backdoors (puertas traseras) y botnets (conjunto de ordenadores, infectados con un tipo de malware que son controlados remotamente y que pueden ser utilizados de manera conjunta para realizar actividades maliciosas). En el siguiente gráfico se pueden apreciar las tendencias en el número de menciones de estas familias MaaS en la web oscura (sitios de Internet a los que solo se puede acceder mediante un navegador especializado), en el período de enero 2018 a agosto 2022.

Algunos ejemplos de malware como servicio han sido:

- DarkSide: Es un grupo de ransomware que vende MaaS, de ahí que su principal modus operandi es el Ransomware-as-a-Service (RaaS). El ataque a una de las empresas operadoras de oleoductos más grande de Estados Unidos, Colonial Pipeline, en 2021 se le atribuyó a este grupo, el cual generalmente siempre se ha caracterizado por seleccionar cuidadosamente a sus víctimas, exigiendo rescates elevados. Además, DarkSide ha afectado a numerosas organizaciones de diversos sectores como el industrial, jurídico, sanitario, energético e incluso aseguradoras.

- REvil: El ataque de ransomware en 2021 al proveedor de TI Kaseya, compañía que cuenta con aproximadamente 40.000 clientes, utilizó el ransomware como servicio de REvil. Este grupo es uno de los más activos y peligrosos, ya que ha atacado a empresas de diversos sectores, como salud, educación, alimentación y entretenimiento. Empresas de todo el mundo, entre ellas de Argentina, Colombia, México y España, fueron sus principales víctimas.

- Zloader: Es un troyano bancario que se distribuye mediante correos electrónicos de phishing que contienen archivos adjuntos maliciosos. Es una variante del famoso troyano bancario Zeus y hace uso de la técnica de inyección web con el fin de robar información sensible, como pueden ser las credenciales bancarias de los usuarios y enviarlas a un servidor controlado por los atacantes. Generalmente se ofrece como MaaS en la web oscura, donde los clientes pueden personalizar el malware según sus objetivos.

- Mystic Stealer: Es un tipo de malware que surge en abril de 2023 y que fue diseñado para robar información confidencial en sistemas comprometidos. Su objetivo principal consiste en tratar de obtener datos sensibles, como credenciales de inicio de sesión, información financiera, datos de navegación y billeteras de criptomonedas, para su uso malicioso o su venta posterior en el mercado negro.

- BunnyLoader: Fue lanzado al mercado por primera vez en septiembre de 2023 y se ha actualizado varias veces desde entonces. Su precio es de 250 dólares y ofrece un panel web que muestra los registros del robo, el número de clientes, las tareas activas en cada momento. Este software malicioso emplea varias técnicas para evadir antivirus durante su secuencia de ataque por lo que es difícil de detectar y eliminar. Entre sus capacidades se encuentran las de robar datos confidenciales y criptomonedas.

Para protegerse del MaaS, aunque resulta una tarea bien costosa, es importante mantener siempre mantener el sistema operativo, el antivirus y las aplicaciones actualizados, en dependencia de la infraestructura y la conectividad con que cuente cada empresa para esto. Una correcta configuración de los cortafuegos son medidas preventivas importantes, así como implantar un buen sistema de detección de intrusiones. Las empresas deben invertir en la protección del servicio de correo electrónico, ya que generalmente son puntos de entrada de malware. Se deben también evitar abrir archivos o enlaces sospechosos y más si provienen de usuarios desconocidos o sitios no oficiales. Siempre recomendamos realizar copias de seguridad de los datos y ejecutar planes constantes de capacitación a los empleados de las empresas y usuarios en general sobre las buenas prácticas de ciberseguridad. Los planes de seguridad informática deben establecer procedimientos específicos para enfrentar y recuperarse en el menor tiempo posible ante incidentes de este tipo. El control de acceso es una técnica con la que se evitan los ataques de malware limitando el acceso y los permisos de los usuarios a sólo los datos necesarios para finalizar una tarea específica por parte de los respectivos empleados o proveedores externos.

Información de Cubadebate