Sean bienvenidos una vez más a Código Seguro, en el día de hoy hablaremos acerca de una amenaza creciente conocida como credential stuffing, la cual está poniendo en jaque la seguridad de millones de cuentas en línea.

A pesar de los repetidos llamamientos a sustituir por completo las contraseñas por otros mecanismos de autenticación, las contraseñas elegidas por los seres humanos continúan siendo muy extendidas en la actualidad y lo seguirán estando en un futuro previsible. Esto es cierto a pesar de su notoriedad por ser fáciles de adivinar, difíciles de recordar y difíciles de escribir correctamente. Estos dos últimos problemas tienden a fomentar la reutilización de contraseñas similares en distintas aplicaciones web: casi el 40% de los usuarios reutilizan sus contraseñas o utilizan ligeras variaciones.

La amplia disponibilidad de nombres de usuario y contraseñas expuestos por las filtraciones de datos ha trivializado el acceso de los ciberdelincuentes a miles de millones de cuentas. Solo en los últimos años, recopilaciones de filtraciones como Antipublic (458 millones de direcciones de correo electrónico únicas con sus contraseñas), Exploit.in (600 millones de credenciales) y Collection 1-5 (2 200 millones de credenciales, acumulando los 845 GB de datos) no han dejado de crecer a medida que sus creadores agregaban material compartido en foros no oficiales.

A pesar de la naturaleza pública de estos datos, no por ello son menos potentes. Estudios anteriores han demostrado que el 6,9% de las credenciales violadas siguen siendo válidas debido a su reutilización, incluso varios años después de su exposición inicial. En ausencia de técnicas de defensa en profundidad que amplíen la autenticación para incluir la ubicación del usuario y los detalles del dispositivo, los secuestradores sólo necesitan realizar un ataque -intentar iniciar sesión con cada credencial violada- para aislar las cuentas vulnerables.

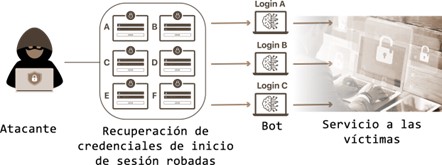

De ahí que, siendo más formales podemos decir que, el relleno de credenciales o como también es conocido la reutilización de credenciales robadas es un tipo de ataque cibernético en el que los atacantes utilizan credenciales robadas, como nombres de usuario y contraseñas, para acceder a cuentas en otros sistemas. A diferencia de los ataques de fuerza bruta, este no intenta adivinar contraseñas; en su lugar, automatiza los inicios de sesión utilizando credenciales previamente descubiertas.

Según se puede apreciar en la siguiente figura, los atacantes obtienen listas de credenciales robadas de filtraciones de datos y utilizan herramientas automatizadas para probar estas credenciales en múltiples sitios web, donde normalmente estos usuarios pudieran tener cuentas o haberse creado un perfil de usuario.

Si las credenciales son válidas, los atacantes pueden acceder a estas cuentas y realizar actividades maliciosas, como robar información personal o realizar compras no autorizadas.

Según varios reportes estadísticos de ciberseguridad es una de las amenazas más comunes para las aplicaciones web y los dispositivos móviles. Hace ocho años, más de tres mil millones de credenciales fueron expuestas a través de violaciones de datos.

Hoy día se encuentra en expansión el relleno de credenciales, debido a las listas masivas de credenciales con violación de datos que se comercializan y venden posteriormente en el mercado negro.

El incremento de la comercialización de dichas listas, de conjunto con los avances en el desarrollo de herramientas de relleno de credenciales que utilizan diversos bots para evitar las protecciones de inicio de sesión típicas, ha provocado que esto se convierta en un popular vector de ataque.

Entre algunos de los casos más notables se encuentran:

- En 2018, la tienda de salud y belleza Superdrug en el Reino Unido fue víctima de un intento de chantaje después de que los atacantes afirmaran haber descargado los registros de 20,000 usuarios mediante ataques de credential stuffing.

- Otro caso ocurrió en mayo de 2019, unos individuos malintencionados accedieron a los datos de contraseñas encriptadas de 139 millones de usuarios del gigante tecnológico australiano, Canva e hicieron pública esa información en Internet. Aproximadamente 4 millones de cuentas en realidad fueron afectadas por el incidente, pudiendo descifrar satisfactoriamente sus contraseñas. Esto permitió que luego se pudieron obtener datos de casi mil millones de usuarios de diferentes plataformas y de otras empresas atacadas. La técnica que utilizaron para hacerse con todos estos datos de usuarios fueron los ya conocidos credential stuffing y credential cracking. A diferencia del primero, el cracking de credenciales es el uso de la fuerza bruta para encontrar las contraseñas de los usuarios, lo que podría llevar a encontrar la contraseña de una cuenta de administrador y ser capaz de obtener información de todos los usuarios.

- Durante los años 2022-2023, alrededor de 15 000 clientes de varias empresas gastronómicas en México vieron cómo sus credenciales de acceso y los datos de sus tarjetas de crédito se utilizaban fraudulentamente para comprar bienes y servicios gracias a este tipo de ataque.

Para protegerse contra el credential stuffing, es crucial utilizar contraseñas únicas para cada cuenta y habilitar la autenticación de dos factores. Las empresas también deben implementar medidas de seguridad avanzadas para detectar y detener estos ataques. No obstante hay que aclarar que proteger las cuentas de los ataques de relleno de credenciales sigue siendo complicado debido a la asimetría de conocimientos: los atacantes tienen acceso a gran escala a miles de millones de nombres de usuario y contraseñas robados, mientras que los usuarios y los proveedores de identidad no saben qué cuentas necesitan reparación.

Hay que tener en cuenta, además, que, según la corporación multinacional de tecnología informática y consultoría IBM (acrónimo de International Business Machines), el plazo medio para detectar una infracción es de 206 días. Por tanto, a mi modo de ver, en dependencia de hacia dónde se incline más la balanza se tendrá mayor o menor éxito en el proceso de defensa.

Lo que sí está claro es que al alertar a los usuarios de esta situación, se logra que varios cambien a una nueva contraseña, al menos tan segura como la original, y de esta forma podríamos respirar un ambiente de mayor seguridad. Pero cuidado, no todo es perfecto, tampoco queremos llevar a las personas al lado opuesto, donde a toda hora pensemos en modificar nuestra como falsa tablilla salvadora.

Primero, muchos sistemas informáticos y sitios web exigen mantener cierta cantidad días mínimos las credenciales establecidas por los usuarios. Y segundo mientras más la cambiemos generalmente también aumenta la tendencia de usar patrones predecibles que pudieran ser descubiertos por personas malintencionadas.

Existen muchas personas que al realizar estos cambios sustituyen solo una letra por un símbolo similar, agregan o eliminan caracteres especiales, que a viva voz decimos que nos gustan utilizar normalmente, o simplemente le cambian el orden a uno o dos caracteres en cada iteración del proceso.

No voy a ser reiterativo en el uso de contraseñas que incluyen fragmentos de nuestros datos personales, y mucho menos en las archiconocidas “12345” y “password”. De esto hemos hablado otras veces, así que yo espero que nuestra comunidad de seguidores esté vacunada, contra estas malas praxis a la hora de crear un perfil de usuario.

Ahora bien, aparejado a todo esto, se ha dado lugar al desarrollo e implantación de servicios de alerta de este tipo de violaciones como son HaveIBeenPwned (HIBP[1]) y PasswordPing (actualmente Enzoic y que lamentablemente se encuentra inaccesible desde Cuba), los cuales buscan activamente credenciales violadas para notificar posteriormente a los usuarios involucrados.

En la actualidad, estos servicios hacen una serie de concesiones que abarcan la privacidad del usuario, la precisión y los riesgos que implica compartir datos de estas cuentas, aparentemente privados, a través de canales públicos no autenticados. Una consecuencia de estos compromisos es que los usuarios pueden recibir consejos de corrección inexactos debido a falsos positivos.

Los operadores de sitios web, a veces con la ayuda de servicios de terceros como HIBP, restablecen las contraseñas de los usuarios si sus nombres de usuario o contraseñas se encuentran en las violaciones.

Estas salvaguardas, que ahora recomiendan activamente el Instituto Nacional de Normas y Tecnología, según las Directrices sobre identidad digital: Autenticación y gestión del ciclo de vida del (NIST SP 800-63B)[2], sólo pueden evitar este tipo de ataque, es decir, que el usuario seleccione como contraseña alguna pequeña variante de una contraseña previamente violada.

Algunas herramientas son capaces de comprobar el estado de violación de los nombres de usuario para animar a que se restablezca la contraseña, pero en varias ocasiones carecen de contexto para saber si la contraseña del usuario estaba realmente expuesta para un sitio específico o si se había restablecido previamente.

Igualmente problemático es el hecho de que otros sistemas confían implícitamente en que los servicios de alerta de violación manejen correctamente los nombres de usuario y contraseñas en texto plano proporcionados como parte de una búsqueda. Esto convierte a los servicios de alerta de violación en una responsabilidad en caso de que se vean comprometidos (o resulten ser adversarios).

Sin dudas este tipo de ataque representa una amenaza significativa en el mundo digital actual. La concienciación y la adopción de prácticas de seguridad robustas son esenciales para mitigar los riesgos asociados con estos ataques.

Las filtraciones de credenciales se han convertido en una amenaza grave y habitual tanto para los usuarios como para las organizaciones. Desgraciadamente se producen en casi todos los sectores y ponen en peligro los datos de millones de usuarios.

Por hoy es todo, nos despedimos y al terminar octubre la despedida al Mes de Concientización sobre la Ciberseguridad. Hasta la próxima semana, los espero de nuevo por aquí, en Código Seguro, para seguir compartiendo con ustedes nuevos criterios acerca de cómo proteger nuestro ciberespacio.

[1] https://haveibeenpwned.com/

[2]https://csrc.nist.gov/pubs/sp/800/63/b/upd2/final

Información de Cubadebate